La certificación ISO 27001 demuestra que NeoCheck está comprometida con el desarrollo y mantenimiento continuo de un Sistema de Gestión de Seguridad de la Información que un auditor independiente y externo validará y certificará regularmente.

«El servicio de autenticación NeoCheck le brinda a nuestros clientes flexibilidad y ahorro de costos, al tiempo que mantiene los altos niveles de seguridad necesarios para garantizar el acceso a datos y aplicaciones confidenciales«, explica Pablo Quevedo, Gerente de Operaciones y infraestructura de TI de SUMA México.

¿Qué hace la ISO 27001?

El eje central de ISO 27001 es proteger la confidencialidad, integridad y disponibilidad de la información en una empresa. Esto lo hace investigando cuáles son los potenciales problemas que podrían afectar la información (es decir, la evaluación de riesgos) y luego definiendo lo que es necesario hacer para evitar que estos problemas se produzcan (es decir, mitigación o tratamiento del riesgo).

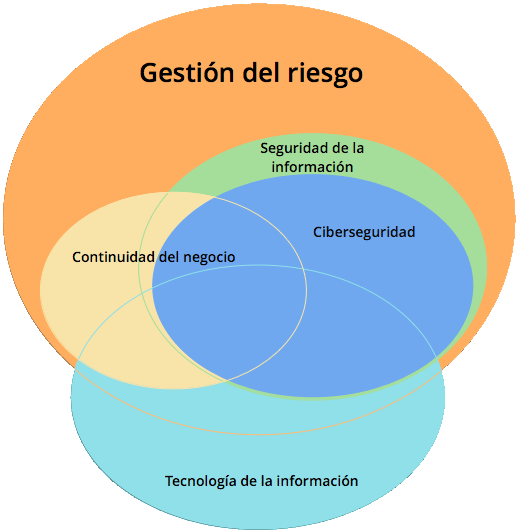

Por lo tanto, la filosofía principal de la norma ISO 27001 se basa en la gestión de riesgos: investigar dónde están los riesgos y luego tratarlos sistemáticamente.

Las medidas de seguridad (o controles) que se van a implementar se presentan, por lo general, bajo la forma de políticas, procedimientos e implementación técnica (por ejemplo, software y equipos). Sin embargo, en la mayoría de los casos, las empresas ya tienen todo el hardware y software pero utilizan de una forma no segura; por lo tanto, la mayor parte de la implementación de ISO 27001 estará relacionada con determinar las reglas organizacionales (por ejemplo, redacción de documentos) necesarias para prevenir violaciones de la seguridad.

Como este tipo de implementación demandará la gestión de múltiples políticas, procedimientos, personas, bienes, etc., ISO 27001 ha detallado cómo amalgamar todos estos elementos dentro del sistema de gestión de seguridad de la información (SGSI).

Por eso, la gestión de la seguridad de la información no se acota solamente a la seguridad de TI (por ejemplo, cortafuegos, anti-virus, etc.), sino que también tiene que ver con la gestión de procesos, de los recursos humanos, con la protección jurídica, la protección física, etc.

¿En qué consiste la ISO 27001?

ISO/IEC 27001 se divide en 11 secciones más el anexo A; las secciones 0 a 3 son introductorias (y no son obligatorias para la implementación), mientras que las secciones 4 a 10 son obligatorias, lo que implica que una organización debe implementar todos sus requerimientos si quiere cumplir con la norma. Los controles del Anexo A deben implementarse sólo si se determina que corresponden en la Declaración de aplicabilidad.

De acuerdo con el Anexo SL de las Directivas ISO/IEC de la Organización Internacional para la Normalización, los títulos de las secciones de ISO 27001 son los mismos que en ISO 22301:2012, en la nueva ISO 9001:2015 y en otras normas de gestión, lo que permite integrar más fácilmente estas normas.

Sección 0 – Introducción – explica el objetivo de ISO 27001 y su compatibilidad con otras normas de gestión.

Sección 1 – Alcance – explica que esta norma es aplicable a cualquier tipo de organización.

Sección 2 – Referencias normativas – hace referencia a la norma ISO/IEC 27000 como estándar en el que se proporcionan términos y definiciones.

Sección 3 – Términos y definiciones – de nuevo, hace referencia a la norma ISO/IEC 27000.

Sección 4 – Contexto de la organización – esta sección es parte de la fase de Planificación del ciclo PDCA y define los requerimientos para comprender cuestiones externas e internas, también define las partes interesadas, sus requisitos y el alcance del SGSI.

Sección 5 – Liderazgo – esta sección es parte de la fase de Planificación del ciclo PDCA y define las responsabilidades de la dirección, el establecimiento de roles y responsabilidades y el contenido de la política de alto nivel sobre seguridad de la información.

Sección 6 – Planificación – esta sección es parte de la fase de Planificación del ciclo PDCA y define los requerimientos para la evaluación de riesgos, el tratamiento de riesgos, la Declaración de aplicabilidad, el plan de tratamiento de riesgos y la determinación de los objetivos de seguridad de la información.

Sección 7 – Apoyo – esta sección es parte de la fase de Planificación del ciclo PDCA y define los requerimientos sobre disponibilidad de recursos, competencias, concienciación, comunicación y control de documentos y registros.

Sección 8 – Funcionamiento – esta sección es parte de la fase de Planificación del ciclo PDCA y define la implementación de la evaluación y el tratamiento de riesgos, como también los controles y demás procesos necesarios para cumplir los objetivos de seguridad de la información.

Sección 9 – Evaluación del desempeño – esta sección forma parte de la fase de Revisión del ciclo PDCA y define los requerimientos para monitoreo, medición, análisis, evaluación, auditoría interna y revisión por parte de la dirección.

Sección 10 – Mejora – esta sección forma parte de la fase de Mejora del ciclo PDCA y define los requerimientos para el tratamiento de no conformidades, correcciones, medidas correctivas y mejora continua.

Annexo A – este anexo proporciona un catálogo de 114 controles (medidas de seguridad) distribuidos en 14 secciones (secciones A.5 a A.18).

Documentos que hemos presentado

ISO 27001 requiere que se confeccione la siguiente documentación:

- Alcance del SGSI (punto 4.3)

- Objetivos y política de seguridad de la información (puntos 5.2 y 6.2)

- Metodología de evaluación y tratamiento de riesgos (punto 6.1.2)

- Declaración de aplicabilidad (punto 6.1.3 d)

- Plan de tratamiento de riesgos (puntos 6.1.3 e y 6.2)

- Informe de evaluación de riesgos (punto 8.2)

- Definición de roles y responsabilidades de seguridad (puntos A.7.1.2 y A.13.2.4)

- Inventario de activos (punto A.8.1.1)

- Uso aceptable de los activos (punto A.8.1.3)

- Política de control de acceso (punto A.9.1.1)

- Procedimientos operativos para gestión de TI (punto A.12.1.1)

- Principios de ingeniería para sistema seguro (punto A.14.2.5)

- Política de seguridad para proveedores (punto A.15.1.1)

- Procedimiento para gestión de incidentes (punto A.16.1.5)

- Procedimientos para continuidad del negocio (punto A.17.1.2)

- Requisitos legales, normativos y contractuales (punto A.18.1.1)

Y estos son los registros obligatorios:

- Registros de capacitación, habilidades, experiencia y calificaciones (punto 7.2)

- Monitoreo y resultados de medición (punto 9.1)

- Programa de auditoría interna (punto 9.2)

- Resultados de auditorias internas (punto 9.2)

- Resultados de la revisión por parte de la dirección (punto 9.3)

- Resultados de medidas correctivas (punto 10.1)

- Registros sobre actividades de los usuarios, excepciones y eventos de seguridad (puntos A.12.4.1 y A.12.4.3)